DOS虚拟货币

网络盗窃罪怎么判刑判多少年?盗窃支付宝、微信钱包、qq钱包、游戏币比特币虚拟货币怎么判刑 判几年?黑客网络盗窃会被发现抓到吗?如何判刑? 网络盗窃罪被抓后能取保候审能判缓刑吗?办理取保候审缓刑的条件。

很多人不了解网络盗窃案件的判刑以及处理辩护技巧,这里我就说一下,希望我们都能掌握这类案件的处理技巧,维护被告人的权益。

第一部分;网络盗窃的量刑标准。

网络盗窃是新型高科技高智商网络犯罪,取证困难,对于专业的黑客团伙来讲,一般情况下很难查清他们的盗窃金额,这就是网络黑产犯罪中犯罪黑数大的特点。此外还有主从犯的问题,犯罪其他情节的问题,是否自首是否退赃是否得到谅解等问题,很多律师对这类犯罪不是很熟悉,在为这些网络盗窃犯罪嫌疑人辩护时没能取得无罪或罪轻的结果,这里我就简单说一下我们在处理网络盗窃案件的基本技巧。

我遇到网络盗窃等网络黑产犯罪的犯罪嫌疑人都是脑子活很聪明的年轻人,只是他们把聪明才智用错了地方,希望我们律师放弃对他们的偏见,扎扎实实的研究网络黑产犯罪的辩护技巧,即使他们真犯了罪,他们的的合法权利也需要有人为维护,他们也有争取无罪或罪轻的权利。在王某网银诈骗案中,王某在开庭时要求家属给他委托的律师退庭,不用律师给他辩护,法官问原因,他说他的律师不懂网络盗窃犯罪,两个人无法交流,这是挺遗憾的事情。

网络盗窃、黑客入侵是新型高科技犯罪,整个作案流程都是借助计算机网络技术在虚拟的网络空间操作,网络盗窃案件具有模糊性、虚拟性、隐蔽性、专业性、分散性等特点,与传统犯罪不同,不会在犯罪空间或者说在犯罪场所留下可以证明其行为和人身同一的痕迹或者物品,尤其是“木马病毒”犯罪隐蔽性强,发现难、取证难、打击难,属于作案手段或罪名上的新类型犯罪,专业办案队伍匮乏。在这样情况下,即使有线索指向犯罪嫌疑人并将其抓获,也很难确定某一个已经受理的具体网络犯罪行为就是该犯罪嫌疑人所为。

在很多案件中,我们发现,很多技术高超的黑客会使用一些反侦查反取证技术,例如数据清除、数据隐藏、数据加密、虚拟机、影子系统、去中心化、对抗取证分析、VPN 等技术,一般黑客通过注册表来克隆帐户,用克隆帐户访问一些核心信息,通过DOS修改文件时间等手段,造成一种迷惑的假象,黑客也会在肉鸡上开vpn服务,不过通常访问的时候都是过三层代理访问肉鸡,即使被发现和跟踪也只能访问到代理主机,同样它也是一台肉鸡,而且多数都不是在国内。

这些反取证技术使得犯罪嫌疑人留下的网络痕迹都是虚假的,让公安侦查机关取得证据的难度加大,并且使得公安取证的证据中,会存在很多取证程序上的瑕疵,存在证据的针对性和完整性问题,在加上电子证据具有“易灭失”的特点,在实际办案过程中经常会发生证据不充分的情况,只要我们律师对网络黑产犯罪有深入研究和丰富的办案经验,对证据仔细审查,是有可能切断指控犯罪的证据链的,如果能切断指控犯罪的证据链,那就没法定罪了。

这里我就简单说一下此类案件是如何分类和判刑的。

先说一下网络盗窃犯罪的分类:

网络盗窃案件形形色色,犯罪手段也呈现日新月异的趋势,我们律师必须对每一种网络盗窃的类型都有所了解,根据犯罪手段的不同,我将网络盗窃案件分为四类:

第一类:通过木马病毒等方式盗窃网络账户(网银、支付宝、QQ钱包、微信钱包、游戏账户)账号密码转账。

第二类:通过扫码软件撞库获取网络账号密码,通过接码平台接收手机验证码转账盗窃。

第三类:利用漏洞非法修改数据充值。利用fiddler软件抓包拦截,修改数据。利用购物网站漏洞非法获利?利用平台漏洞充值套现、非法获利。

第四类:利用自己知晓的他人账户密码实施盗窃。

网络盗窃具体量刑标准如下:

1、盗窃1000元至3000元以上,可认定为数额较大,处3年以下有期徒刑、拘役或者管制,并处或者单处罚金。

2、盗窃3万元至10万元以上,可认定为数额巨大,处3年以上10年以下有期徒刑,判处罚金。

3、盗窃30万元至50万元以上,可认为数额特别巨大,处10年以上有期徒刑或者无期徒刑,并处罚金或者没收财产。

各省、自治区、直辖市的高级人民法院、人民检察院,可以根据本地的实际情况,在两高所给出的范围之内进行选择,确定本地区具体数额标准。

第二部分:如何才能为网络盗窃嫌疑人争取到无罪罪轻的结果

我们律师一定要专业,只有专业化,掌握一定的计算机、网络大数据恢复电子取证等高科技知识,才能处理好网络犯罪案件。我在处理这些案件时发现,有些法律从业人员在办理这类案件时,对这类案件涉及的计算机网络知识不是很懂,在辩护时对相关证据找不到问题,因为对相关技术根本就不懂,所以公安机关说啥就是啥,有些从业人员不知道木马病毒、ip地址认定、IE浏览记录、网络日志、网关日志、搜索引擎、安装目录、文件、日志文件,web站点、木马程序、 HTML 代码和客户端 JavaScript 脚本,甚至还有很多办案人员不会网络购物、不会使用网银、手机银行、支付宝。如果一个律师连这些最基本知识都不懂,又如何给这类案件辩护呢,这就是我多次提到的专业化的原因,处理网络犯罪的律师必须专业化。

一、律师辩护的具体技巧指导。

很多律师在办理这类案件时没有思路,不知道该如何下手,这里我就简单说一下,律师在办理这类案件时,首先要确定自己的辩护思路和目标,定好辩护思路后,才能确定努力的方向。我总结的辩护思路有四个,第一辩护思路:切断证据链、模糊化案件事实,使案件事实不清,查不清事实就无法公诉、无法定罪;第二辩护思路:争取改变定性,此类案件定性存在盗窃罪、诈骗罪、非法获取计算机信息数据罪的争议,我们在处理案件时要根据案件具体证据情况争取最轻的罪名认定;第三辩护思路:争取从犯;第四辩护思路:降低涉案金额。

这里我重点说一下,我们律师在处理这类案件时如何才能切断证据链、如何才能争取不逮捕、不公诉、不定罪的技巧问题。

网络盗窃、黑客入侵犯罪与传统犯罪不同,不会在犯罪空间或者说在犯罪场所留下可以证明其行为和人身同一的痕迹或者物品,在很多案件中,犯罪嫌疑人留下的痕迹都是虚假的,要从虚假的痕迹中找到确凿的定罪的证据是很难的,因为网上证据与网下证据衔接难,很难形成完整的证据链,容易导致事实不清、证据不足,最后定不了罪,这就是我常说的,世上没有真相,有的只是基于证据对事实的构建和解释,我们律师不能先入为主的对这类案件的犯罪嫌疑人有偏见。

在网络盗窃案件中,证据一般都是围绕资金流和网络痕迹,我们律师要做的工作就是从资金流和网络痕迹的证据中找到证据存在的问题,切断证据链,在毕某、王某、杨某等人网络犯罪案件中,就是因为切断了资金流证据和痕迹证据,才最终让他们无罪释放。

四切断辩护技巧,是我总结的黑客入侵网络盗窃案件的最佳辩护方法,我认为,只有按照我的四切断辩护技巧,才有可能为网络盗窃的犯罪嫌疑人争取到好的辩护效果。四切断技巧如下:

第一步:切断‘由案到机’的证据链。

第二步:切断‘由机到人’的证据链。

第三步:切断‘由财到人’的证据链。

第四步:切断‘由人到人’的证据链。

具体操作内容如下:

第一步,切断‘由案到机’的证据链。公安机关在侦查此类案件时,主要依据电子形成的痕迹、物证,采取各种计算机技术追溯到作案的计算机,明确作案主体使用计算机IP 地址。我们律师在处理这类案件时,第一步要做的,就是通过对服务器日志、网站日志、用户文件、最近访问记录、浏览器记录、删除数据恢复、U盘插拔记录等电子证据的质证,来切断‘由案到机’的证据链。如果我们律师在处理案件时,切断了由‘由案到机’的证据,就使案件确定不了作案的具体计算机的ip地址,就会使案件很难定罪。

张某网络盗窃案,办案机关查看被盗公司网络平台系统安全日志后,发现了一个可疑IP地址(A地址),根据此IP地址将张某从家中捉获,但张某一直不认罪,辩解自己从没实施过网络盗窃。那么从证据角度仅凭系统安全日志的IP地址能否认定张某的电脑就是实施黑客入侵和网络盗窃的计算机呢?

当然不能,如果我们仔细分析证据就会发现,在系统账户登录日志中,有一个新创建的隐藏用户,通过检查该隐藏用户的安全日志,发现在两天内该隐藏用户显示有四个IP地址,除了公安机关所说的A地址外,还有B、C、D三个地址,而A、B、C、D四个IP地址,分属湖北、新疆、辽宁、贵州四个地区,而张某在这期间没有购买高铁或机票的记录,当时公安机关办案人员认为,犯罪嫌疑人使用登录代理,但是又不能提供证据,很显然,此案可以切断“由案到机”的证据链。

在刘某网络盗窃案中,证据中有提取的犯罪嫌疑人刘某的上网日志、缓存日志数据,侦查机关以此来证明刘某的电脑使用木马病毒在被盗窃的网站上挂过木马,但是通过所有的缓存记录进行分析,可以发现在服务器的发帖时间,该用户并未登录发帖账户,在服务器上也没有相关信息。这也可以切断“由案到机”的证据链。

在某网游公司充值卡被盗窃案件中,公安机关将冯某捉获,并取得了下面这些证据来证明冯某的计算机就是实施网络盗窃的电脑,那么我们看看下面这些证据能否证明呢?

第一项证据:系统登录日志(公安机关在网游公司系统账户登陆日志中发现了一个新创建的管理员用户E)。

第二项证据:最近访问文档记录(通过检查E用户最近访问文档的记录中,发现该E帐户打开过“ip地址伪装.zip”,“账户密码查看器.rar”等文件)。

第三项证据:公安机关从“ip地址伪装.zip”,“账户密码查看器.rar”两个文件中发现一个qq号。

第四项证据:该QQ号在冯某的IP地址登陆过。

一些对网络黑产和计算机知识不是很精通的的人包括律师,可能会认为,这些证据足可以证明冯某就是实施网络盗窃的人,但我们分析却不这么认为:

我们分析证据发现,“ip地址伪装.zip”,“账户密码查看器.rar”这两个文件在服务器系统内未能直接找到。办案机关后来做了一个说明,说这两个文件是黑客侵入时使用的软件,并且使用完之后立即删除了,既然这两个文件被立即删除了,那证据当中这两个文件又是从哪里来的?公安机关说明称:对该服务器浏览器的分析,发现嫌疑人曾经用浏览器登录微云帐号xxx,并从微云下载自己的软件。经数据恢复,在微云帐号内找到“ip地址伪装.zip”、 “账户密码查看器.rar”,这两个文件就是这么来的。

首先:没有充分证据证明“ip地址伪装.zip”,“账户密码查看器.rar”这两个软件是黑客侵入时使用的软件,也没有证据证明这两个软件内的QQ号是谁的。

其次,这两个文件不是从服务器内取得,而是从微云上下载的,不能证明该微云账户是冯某的,也不能证明是冯某在操作涉案的微云账户。

再次,对冯某家里的电脑进行提取相关的电子数据,发现,在案发时间该电脑并没有登陆过被盗窃网游公司的网站。很明显,这个案件可以切断“由案到机”的证据链。

第二步:切断‘由机到人’的证据链。

公安机关经核实找到了IP对应的那台计算机,是否就能证明该IP地址的拥有人,在这台计算机上从事违法行为?当然不能,定罪需要一个严谨的调查、取证的过程,IP地址只是其中一部分,还需要证明是犯罪嫌疑人本人使用该IP地址做出了构成犯罪的行为,仅仅一个ip地址,只能作为线索,对相关嫌疑人进行“初查”。

在信息网络犯罪中,当犯罪行为与锁定的IP地址关联后,只是表明:第一,犯罪行为与现实地址建立了可能的关联,但并不意味着必然的关联。如果存在利用IP地址随机分配等情形,则不能得出犯罪行为与锁定的IP地址的现实地点之间的必然关联。第二,即便前述关联确立,亦不能直接建立现实地点与行为人之间的关联。即仍然需要在现实地点与行为人之间确定必然的关联性,以此才可以最终认定行为人与网络犯罪行为之间的关联性。

仅有IP地址无法简单的认定犯罪,大部分被判刑的都是有其他证据印证,例如自己认罪,或者网络日志缓存日志等痕迹、QQ登录信息以及其他信息相印证。

王某网银盗窃案中,公安机关从报案人的电脑中提取出木马病毒,并证实该木马病毒挂马IP地址,而王某的QQ号,在案发前两天曾登陆过该IP地址,那是否能证明王某就是盗窃网银的犯罪实施者呢?经过分析我们可以发现,该木马病毒是通过租借虚拟专用服务器(VPS)和虚拟专用网络(VPN),通过公共网络将木马程序从网络后台植入被害人电脑,在同一个公共网络中多台计算机的IP地址是相同的,所以,仅凭一个ip地址,是无法确定王某就是盗窃网银的黑客,是可以切断“由机到人”的证据链的。

此外,在另外十多起案件中,都是存在一种情况,就是涉案ip的电脑本身中了木马病毒,沦为被别人控制的“肉鸡”,我们律师在处理案件时,一定要看警察找到IP地址后,是否对IP地址拥有者的电脑进行排查,确定电脑是否被病毒控制,或者其他人使用,要配合网络日志,以及一些qq登录时间等其他证据。

第三步:切断‘由财到人’的证据链。

有些案件中,网络盗窃者技术高超,不会留下任何网络痕迹证据,公安在侦查时,可能会从资金流向入手,所以我们律师在处理案件时,要掌握对资金流证据的质证技巧。

网络盗窃的欠款转移,一般都有洗钱的环节,甚至经过专业的洗钱团队来进行洗钱,赃款转移大量使用黑卡,有些会转入赌博平台,还有些会把网络游戏作为资金流转平台,资金转入后,立即被用来购买游戏装备、点卡等,然后打折出售给游戏装备商套现。在有的案件中,甚至出现多级转账和多级洗钱的手法将赃款转移到境外,要想将每一笔资金都形成指向犯罪嫌疑人的证据链是很难的。

给我印象最深的案子,是我办理的山东李某等5人案件,他们将得来的赃款全部从境外网站上购买比特币,公安机关起诉意见书认定涉案赃款是2000多万,但我们根据资金流水的证据,最终让检察院在起诉时,将金额降低为700多万。我办理的案件中,降低赃款金额最多的案子,是发生在浙江宁波的一个网络犯罪案件,将1.9亿赃款金额让法院认定为1.2亿,足足降低了将近8000万。

我们律师在办理网络犯罪案件时要重点审查:被指控的被盗资金流向能否形成完整的链条,是否均指向犯罪嫌疑人持有的银行卡或支付宝等账户,盗窃时间、盗窃金额与犯罪嫌疑人之间的口供,与银行卡、支付宝交易时间、金额以及做案时间是否吻合。我只简单说以下两个方面。

1、赃款流入的银行卡是否是犯罪嫌疑人所有或持有。要重点注意在赃款流转的过程中那些黑卡的问题,要看这些黑卡是否为犯罪嫌疑人持有,要审查证据中,是否有黑卡的扣押证据;还要注意取款人方面的证据问题,是否抓到取款人,是否有证据证明取款人与犯罪嫌疑人有关联。在天津刘某案中,公诉机关指控刘某团伙涉案金额362万,但是其中有80万资金流向一张工商银行卡,但在扣押物品中没有发现这张卡,并且开卡人是江西冯某,刘某对此不知情,公诉机关指控刘某持有21张银行卡,但就是找不到这80万资金流入的银行卡被刘某持有。 在西安计谋案中,案件所涉八十二起犯罪事实,有17笔款项的流入、流出不能与查实的冒用他人信息办理的各张银行卡关联,也不能与被告人供述的购买冒用他人信息办理的银行卡关联,也不能与提款组王成某取款视频截图关联,部分涉案资金流向不能形成完整的链条,所以公诉机关认定的诈骗金额有错误,最终只认定了65起犯罪事实。

2、操作赃款的的支付宝、网银或其他网络支付账户是否是犯罪嫌疑人持有和操作。在很多网络盗窃案中,赃款会流入多个支付宝、网银等网络支付账户,我们律师在办理案件时,要重点审查是否有证据证明这些账户都是由犯罪嫌疑人所有或操作。在王某网银盗窃案中,赃款被转入5个支付宝账户,之后全都流入网络赌博平台,没有任何证据证明这5个支付宝账户由王某操作,那公安机关为何将王某抓获呢?原因就是网安侦查总队分析这5个支付宝账户的登录IP地址轨迹,发现王某的QQ号和邮箱以及支付宝账号IP轨迹在不同时间点与这5个支付宝账号多次吻合,以此来证明涉案的5个支付宝账号使用者是王某。这一点是需要我们律师注意的,就是IP轨迹吻合问题, 在很多黑客入侵和网络盗窃案件中,都会出现这个问题,我们律师要注意的是,根据多个支付账号的IP地址轨迹吻合就来认定一个人是黑客是一种推定,在租借虚拟专用服务器(VPS)和虚拟专用网络(VPN)的情况下,在同一个公共网络中多台计算机的IP地址是相同的,如果没有其他证据印证,是有可能切断资金流向证据的。

第四步:切断‘由人到人’的证据链。

在很多案件中,网络盗窃都呈现出黑色产业链,这些人一般都互不认识,只是在QQ群里的网友,互相之间连真实名字都不知道。例如漏洞发现者、在一些fd漏洞群发布某网站漏洞者、扫码软件开发者、扫号团伙(撞库匹配)、验证平台软件开发者(解码平台软件开发者)、肉鸡出租者、木马病毒开发者销售者、挂马者、出售黑卡者、专业洗钱者等等。

网络犯罪中行为人之间意思联络形式多样化、联络主体虚拟化、共同行为模糊化,有时候要形成指向某一犯罪嫌疑人的证据链是有难度的,在很多案件中,公安机关只抓获黑色产业链一个环节上的犯罪嫌疑人,从这些被抓获的嫌疑人这里找证据指向其他环节的人,这就是我所说的网络犯罪中“由人到人”证据指向。

随着网络黑产从业者反侦察能力的提高,公安机关在取证时要找到“由人到人”的证据链越来越困难,我去年在湖北荆州和河南周口处理的案件中,犯罪团伙分别使用蝙蝠聊天软件和台湾的聊天软件whatsapp,这些聊天软件是端到端的加密,服务器不留痕迹,直接用ID登录,不需要绑定任何身份信息,极致安全私密、信息可以双向撤回、删除聊天信息,这些都为我们从证据上切断“由人到人”的证据链提供了条件和可能。

我们律师在处理案件时要审查证据中的聊天记录、转款记录、通话记录等,看是否有充分证据证明他们之间有预谋、有联系,争取切断“由人到人”的证据链。

网络犯罪案件涉及技术性问题较多,存在证据取证困难,往往很难找到充分证据,证据难采信,犯罪客观事实尤其是涉案数额认定不易,犯罪主观证明较难,共犯联系松散难以认定,犯罪定性争议差别大等新问题。这都亟需律师提高自身法律素养和技术素养,并加强研究。 只要我们律师加强对这类犯罪的研究学习,是很有可能能为犯罪嫌疑人争取到无罪和罪轻的好结果。

这里,我就简单说这些,对于网络盗窃案件具体证据的质证技巧,有时间我会单独来介绍。

作者:张洪强律师,北京市汉鼎联合(济南)律师事务所律师,专注于网络黑产犯罪辩护研究。

相关内容

相关资讯

-

用友财务报表生成(如何用用友软件生成财务报表)

用友财务报表生成(如何用用友软件生成财务报表)这是在线使用的云会计财务软件,财务报表自动生成,只需录入凭证后,资产负债表、利润表、现金流量表就会自动计算,实时生成,还有总账、明细账、科目余额表等各类账簿也会实时生成,对于广大会计人员和小企业来说,

-

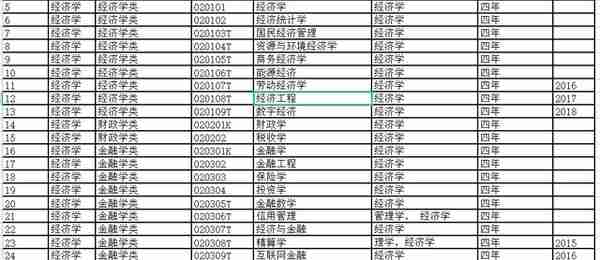

证券投资中的数学(证券投资中的数学结题报告ppt)

证券投资中的数学(证券投资中的数学结题报告ppt)经济学:重理论轻实践,本科很难就业,适合性情沉稳、爱研究、数学、英语功底较好的同学,未来就业方向对院校层次有较高的要求

-

ASD币是哪个交易所的平台币?一文了解AscendEX

ASD币是哪个交易所的平台币?一文了解AscendEX被称为「2020最火」的AscendEX不断取得突破,相继为机构启动专线接入服务、上线Staking产品和DeFi挖矿产品、开启BitMax「大航海计划」与100多个头部全球加密社区建立合作关系,并上

-

正规虚拟币平台?正规虚拟币平台排名

正规虚拟币平台?正规虚拟币平台排名虚拟货币投资交易正规平台,国内都有哪些中国最大的虚拟货币交易平台是比特币交易平台,知名度最高的三家是比特币中国、okcoin、火币网

-

方正中期期货if合约多少钱,方正中期期货app下载

方正中期期货if合约多少钱,方正中期期货app下载方正言文祥E356开机总要按F1怎么办开机需要按下F1键才能进入,主要是因为BIOS中设置与真实硬件数据不符引起的,可以分为以下几种情况:1、实际上没有软驱或者软驱坏了,而BIOS里却设置有软驱,这样

实时快讯

-

2023-09-08虚拟货币差别太大(有什么本质区别吗?)

-

2023-09-08社保基金投资哪些股票了(社保基金投资的股票有哪些)

-

2023-09-08黄金强支撑位(黄金支撑线和压力线的确定)

-

2023-09-08虚拟货币2022牛市行情 什么方向最挣钱?

-

2023-09-08用友代理商 安徽(代理用友软件太难了吧)

-

2023-09-08广西社保年审软件(广西社保认证一年认证几回)

-

2023-09-08庞庄(庞庄小学)

-

2023-09-08北京万达信息股份有限公司(北京万达集团股份有限公司)