加密版无损“倒信用卡”利润百万美元、FEG电击信贷攻击事件分析

北京时间2022年5月16日上午4:22:49日,CertiK安全技术团队监测到FEG在以太网和BNB链上遭受了大规模的电击信贷攻击,造成约130万美元的资产损失。

此攻击是由“swapToSwap ()”函数中的漏洞引起的。 此函数直接将用户输入的path作为信任对象,而无需对输入参数进行筛选验证允许使用未经验证的path参数(地址)使用当前合同中的资产。

因此,通过重复调用depositInternal ()和swapToSwap ) ),攻击者获得无限制使用当前合同资产的许可,可以窃取合同中的所有资产。

受影响的承包商之一: https://bscs can.com/address/0x 818 e 2013 DD 7d 9bf 4547 aabf 6b 617 c 1262578 BC7[ xy 002 ] [ xy 001 ] n [ xy 0002 ]

漏洞交易

漏洞地址:3359 bscs can.com/address/0x73b 359 D5 da 488 eb2e 97990619976 f2f 004 e9f7c漏洞交易示例: 3330

盗刷资金追踪: https://debank.com/profile/0x73b 359 D5 da 488 eb2e 97990619976 f2f 004 e9ff7c/history [ xy 002 ] [ xy 0002 ] [ xy 0000 ]

相关地址

攻击者地址: https://bscs can.com/address/0x73b 359 D5 da 488 eb2e 97990619976 f2f 004 e 9

FEG令牌地址: https://bscs can.com/token/0 xac fc 95585 d 80 ab 62 f 67 a 14 c 566 C1 b 7a 49 Fe 91167 [ xy 002 ]

fegWrappedbnb(fbnb ) :3359 bscs can.com/address/0x87b1acce 6a 1958 e 52233 a 737313 c 086551 a5 c 76 # code

n

攻击步骤

以下攻击过程基于此漏洞交易: https://bscs can.com/tx/0x 77 cf 448 ceaf 866 e 06 d 1537将其中的116 BNB存储在fBNB中。

攻击者创建了10个地址供后续攻击使用。

攻击者通过调用depositInternal ()将fBNB保存在合同FEGexPRO中。 _balances2[msg.sender]将根据当前地址的余额增加。

攻击者调用swapToSwap (),路径参数是以前创建的合同地址。

此函数允许path获取FEGexPRO合同的114 fBNB。

攻击者重复调用depositInternal () (和swapToSwap ) ),以允许多个地址获取fBNB令牌。 理由如下。

每次调用depositinternal ()时,_balance2) msg.sender ()都会增加约114 fBNB。 每次调用

swaptoswap () )攻击者创建的合同可以取得该114 fBNB的使用权限。

? 由于攻击者管理着10个地址,每个地址可能从当前地址中消耗114个fBNB,攻击者可以窃取被攻击合同中的所有fBNB。

攻击者重复步骤,在合同内耗尽FEG令牌。

最后攻击者变卖了所有枯竭的资产,偿还了闪电贷款,最终获得了其余利润。

n

资产去向

[ xy 001 ]截至2022年5月16日,被盗资金保存在以太网和BSC链上的攻击者钱包(0x73b 359 D5 da 488 eb2e 97990619976 f2f 004 e9ff7c )中。 原资金为以太坊和BSC的tornado cash:https://etherscan.io/tx/0x 0f f1 b 86 c 9e 8618 a088 f 8818 db 7d 09830 eaec 42 b 82974986 c 855 b 207 d 1771 fdbe[ xy 002 ] [ xy 001 ] https://bscs can.com/tx/0x5bbf 7793 f 30 d 568 c 40 aa 86802 d 63154 f 837 e781 d0b 0965386 ed9AC 69 a 16 eb6ab [ xy 002 ]攻击者攻击了13个FEGexPRO合同。 以下是概要。

n

是最后一个写的

这次的攻击事件可以通过安全审计有效地避免。

CertiK安全专家认为,在审计过程中,此风险——将不可信的path参数传递给合同,从而可以获得合同资产支出的权限。 审计专家将这种风险分为主要风险等级,如果进行更深层次的挖掘也列举了很多被利用的可能性。

本文来源: CertiKn原文标题:加密版为“倒信用卡”获利不亏百万,FEG电击信用攻击事件分析声明:本文为入驻“火星号”作者作品,由火星财经。 n转载请联系网页的下部。 内容合作栏,用邮件许可。 许可后转载时,请注明出处、作者、正文的链接。 擅自转载本网站文章,将追究相关法律责任,追究侵权行为。 提示:投资有风险,入市须谨慎,此信息不是投资理财的建议。 免责声明:作为区块链信息平台,本站提供的信息信息不代表任何投资暗示,本站发表的文章仅表达个人观点,与火星财经官方立场无关。 虚拟货币不具有与法定货币同等的法律地位参与虚拟货币投资交易存在法律风险。 火星财经反对各类代币炒作,请投资者理性看待市场风险。 n语音技术由科大讯飞提供关键词:信用卡合约以太攻击电击贷

相关内容

相关资讯

-

虚拟货币怎么挖的到的

虚拟货币怎么挖的到的图为比特币疯牛矿机图为显卡矿机在运营门槛上,比特币矿机和显卡矿机有非常高的要求:首要条件:充沛且廉价的电力矿机需7X24小时计算,发热量高,功耗大,矿机普遍额定功率在1000-2000W,布置100台

-

举报虚拟货币有钱拿吗

举报虚拟货币有钱拿吗齐鲁网·闪电新闻2月25日讯 近日,记者从山东省发展改革委获悉,为贯彻落实《国家发展改革委等部门关于整治虚拟货币“挖矿”活动的通知》、国家发展改革委令2021年第49号要求,加速促进产业结构优化,推动

-

虚拟币跑分(认清“USDT跑分”骗局,远离洗钱活动)

虚拟币跑分(认清“USDT跑分”骗局,远离洗钱活动)通过仔细询问,我发现这个所谓的USDT跑分平台果然是一种新型骗局,并且所有参与到里边的人很有可能都涉嫌了协助洗钱犯罪

-

2005年比特币多少钱一枚(2006年比特币一个多少人民币)

2005年比特币多少钱一枚(2006年比特币一个多少人民币)比特币的概念最开始是在2009年是由一个叫中本聪的人士提出的,比特币是一种P2P形式的数字货币,在比特币概念刚被提出的时候,比特币是没有价格的,直到第一次交易发生,比特币才产生了价值,比特币最开始的时

-

如何玩转虚拟货币视频

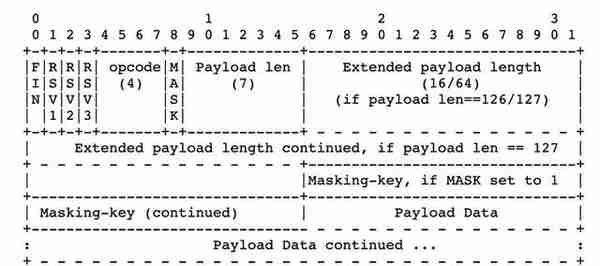

如何玩转虚拟货币视频通常 Web 应用的交互模式是由客户端向服务端发送 HTTP 请求, 服务端根据客户端的的请求返回相应的数据, 在这样的交互模式下, 通信双方并不是对等的, 因为所有的请求都是由客户端主动发起, 对于

实时快讯

-

2023-09-08渤海银行白金卡年费(渤海银行白金卡免费)

-

2023-09-08都安县社保局电话(都安县社保局官网)

-

2023-09-08朱利叶斯兰德尔(朱利叶斯兰德尔身高臂展)

-

2023-09-08最新100美元换人民币汇率(100美元兑人民币汇率走势)

-

2023-09-08芋头蒸肉(芋头蒸肉图片)

-

2023-09-08货款哪家银行好货(贷款的话哪个银行好些)

-

2023-09-08国内黄金走势图(国内黄金走势图情)

-

2023-09-08招商银行对公账户电话号码(招行对公账户客服电话)